Account EngagementでのDMARC対応を徹底解説!

Account Engagement

本当に使えるシーン別

シナリオ10選

「Engagement Studioを使ってみたいけど、どうやってシナリオを作ればいいの?」「設定してみたけど、もっと効果的な活用方法を知りたい!」そんな方のために、Engagement Studio シナリオ10選をご紹介いたします!本当に使えるシナリオを厳選してまとめましたので、ぜひ、参考にしてみてください!

\詳細はこちらをクリック/

こんにちは、MAnavi サポートチームです。

Googleのメール送信ガイドライン変更に伴い、自社のメールドメインに対して「DMARC」を設定される企業が増え、Account Engagementとの関連についてご質問をいただく機会も増加しました。

本ブログでは、そんなDMARCの仕組みやメリットと共に、Account Engagementへの影響や対応の必要性について解説します。

このブログでわかることは以下2点です。

- DMRACの概要とメリット

- DMARCがAccount Engagementに与える影響

toBeマーケティング株式会社では、お客様のマーケティング成果の最大化を目指し、デジタルマーケティング施策の戦略策定支援から、実際のツールの導入支援、導入後の活用支援、運用業務まで、お客様のご状況や課題に合わせ、マーケティングパートナーとして幅広くお手伝いいたします。⇒ お気軽にお問い合わせください!

目次

- DMARCとは?メールセキュリティ強化の基本

- DMARCの仕組み:SPF・DKIMとの連携で実現するドメイン認証

- DMARC設定のメリット:フィッシング対策とメールセキュリティ向上

- DMARCがAccount Engagementに与える影響と設定の重要性

- Account EngagementでのDMARC適合:SPFアライメントの設定方法

1.DMARCとは?メールセキュリティ強化の基本

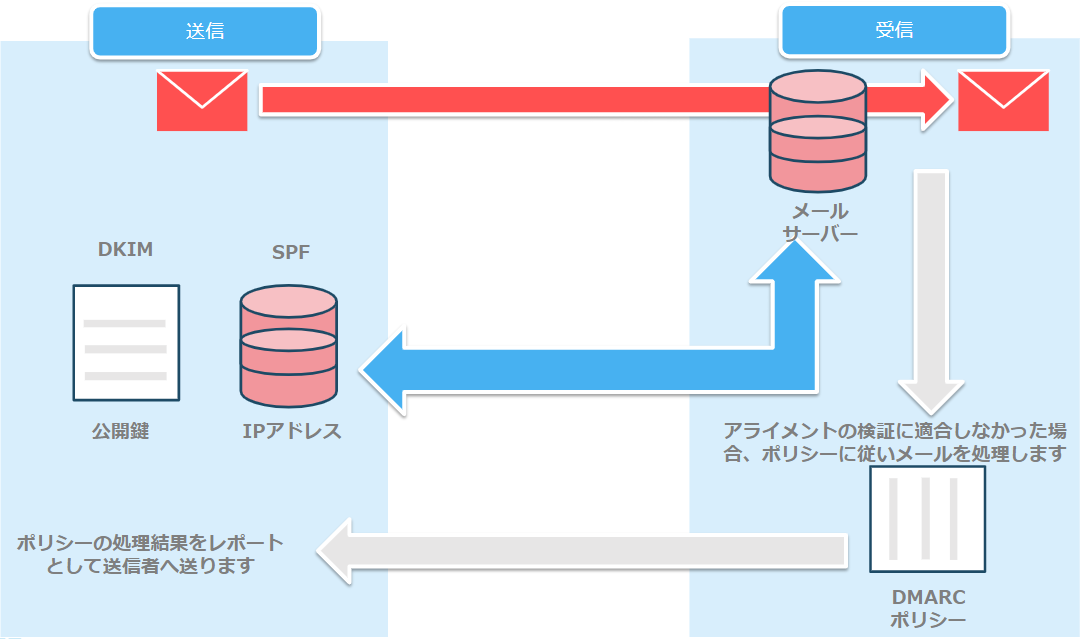

DMARCとは「Domain-based Message Authentication Reporting and Conformance」の略称で、メールのなりすましやフィッシングを防ぐための認証技術です。

DMARCを一言で説明すると、「SPF」と「DKIM」を使用してメールを検証し、更にそれらが「Fromヘッダー」のドメインと一致するかをチェックすることでメールの有効性を判定する仕組みです。

不正なメールが見つかった場合には、受信者が設定されたポリシーに従って適切な処理を行います。加えて、送信者にはレポートが送られ、メールの認証状況を確認できます。

まとめると、DMARCは「SPF」と「DKIM」を補完する仕組みとなり、DMARCを有効化するには事前に「SPF」と「DKIM」の設定が必要になります。

補足として、SPFとDKIMの概要は以下に記載します。

SPF(Sender Policy Framework):

正規のIPアドレスからメールが送信されたかを確認する認証方法となり、DNSサーバーに送信元IPアドレスを記述し、その記述された内容を受信サーバーより照会する仕組み

DKIM(DomainKeys Identified Mail):

送信するメールに秘密鍵で保護した電子署名を付与し、受信サーバーが送信元のDNSサーバーに公開鍵を問い合わせ、メールに付与された署名を照合する仕組み

DMARCとは、上記2つのセキュリティをベースに、更にそれぞれが検証したドメインとメールのFromヘッダーのドメインをチェックし、なりすましメールではないかを判断を行う仕組みとなります。

2.DMARCの仕組み:SPF・DKIMとの連携で実現するドメイン認証

ここまでDMARCの概要について解説しました。次にDMARCの仕組みについて、もう少し詳しく解説します。

DMARCの検証に合格するためには、SPFとDKIMで検証したドメインと、メールのFromヘッダのドメインが一致している必要があります。

この一致を確認するプロセスを「アライメント」と呼び、「SPFのアライメント」または「DKIMのアライメント」のいずれかを満たすことが求められます。どちらのアライメントにも適合しない場合は、DMARCに設定されたポリシーに従ってメールが処理されます。

SPFのアライメント

ヘッダFromのドメインが、SPFで認証したエンベロープFrom(送信元)のドメインと一致するか確認

DKIMのアライメント

ヘッダFromのドメインが、DKIM署名の「d=」で指定したドメインと一致するか確認

ポリシー:

SPFとDKIMの検証後、アライメントに合格しなかったメールに対して、受信者がどのように処理するべきかを指示する設定です。設定するポリシーの種類によって、不正なメールに対する具体的な対応方法が決まります。また設定するポリシーは以下3種類です。

DMARCポリシー | 処理方法 |

none | 何もしない |

quarantine | メールを隔離する |

reject | メールを拒否する |

none(何もしない)

受信側のメールサーバーは、DMARC検証結果を報告しますが、特にメールの処理に関しては何も行いません。

初めてDMARCを導入する際に使用されることが多く、認証結果をモニタリングし、問題を特定するために使われます。

quarantine(隔離)

DMARC認証に失敗したメールを隔離します。通常、スパムフォルダに移動します。

ユーザーが不正なメールを確認できるようになりますが、受信箱には入らないため、直接的なリスクは軽減されます。

reject(拒否)

DMARC認証に失敗したメールを完全に拒否します。最も厳格なもので不正なメールが受信者のメールサーバーに届くことを防ぎます。

3つのポリシーうちいずれかを設定し、DMARC検証によりヘッダー情報の検証が行われます。そして検証結果を基にポリシーの判定を行います。

3.DMARC設定のメリット:フィッシング対策とメールセキュリティ向上

では次にDMARCを設定するとどんなメリットがあるのでしょうか。

ここでは、DMARCのメリットを2点解説します。

メールセキュリティの向上

DMARCは、SPFとDKIMによる認証結果を基にメールの正当性を判断します。

SPFとDKIMだけでは判断できない、メールのヘッダー情報との一致をチェックすることで、受信者はより信頼性の高いメールを受け取ることができ、スパムやフィッシングメールのリスクが減少します。

DMARCレポートによる不正メールの検知

DMARC を有効化するとことで、自社ドメインの認証結果をレポートで受け取ることができます。

認証されたサーバーからメールが送信されているか、またSPF と DKIM で認証されているか、を確認することができるので、認証されていないサーバーからメールが送信されている場合には、不正メールが送信されている可能性があると判断することができます。

4.DMARCがAccount Engagementに与える影響と設定の重要性

では、DMARCを自社のメールドメインに設定することで、そのメールドメインを利用してメールを送信している Account Engagement にはどのような影響があるのでしょうか。

Account Engagement には「メール送信ドメイン」の設定画面があり、Account Engagement から送信するメールの差出人として利用するためにドメインの登録が必須です。

またこのときに登録したメール送信ドメインに対して「SPF」と「DKIM」、2つのメール認証を検証することができます。

※検証済みの場合は、SPF・DKIMの検証は完了しているので、Account Engagementからのメール送信に問題はありません。

※ステータスの確認方法やメール送信ドメインを新たに登録する方法は、MAnaviにありますマニュアルをご参考にください。

参考マニュアル:メール送信ドメイン設定

DMARCを自社のメールドメインに設定している場合は、そのメールドメインを利用して送信したAccount Engagementからのメールに対しても、もちろんDMARCによる検証が働くことになります。この時、Account Engagementから送信したメールに対して、前述した「SPFのアライメント」と「DKIMのアライメント」の適合結果は次の通りです。

SPFのアライメント:適合しない

エンベロープFrom(送信元)のドメインはAccount Engagement特有のドメインであり、メールのヘッダFromのドメインと一致しないため

DKIMのアライメント:適合する

DKIM署名の「d=」で指定したドメインと、メールのヘッダFromのドメインが一致するため

つまり、Account Engagementのメール送信ドメイン設定でDOMAINKEYが「検証済み」であれば、Account EngagementからのメールはDKIMのアライメントに適合することでDMARCの検証に合格するため、安心してメールを送信することができます。

※Account Engagement設定>ドメイン管理>メール送信ドメイン より確認ができます。

注意すべき点は、SPFのアライメントには適合していない点です。

メール送信ドメイン設定でDKIMの検証が行われていない場合、Account Engagementからのメール送信はDMARCの検証に合格しないことになります。そのため、自社のメールドメインにDMARCを設定する場合は、Account Engagementのメール送信ドメイン設定で必ずDOMAINKEYを検証済みにしましょう。

5.Account EngagementでのDMARC適合:SPFアライメントの設定方法

前述の通り、Account Engagementではメール送信ドメイン設定でDOMAINKEYを検証済みにしておくことで、DKIMのアライメントに適合してDMARCの検証に合格することができます。

一方で、SPFのアライメントに適合する方法はあるのでしょうか。実は、Salesforceサポートへ申請をすることで、SPFのアライメントに適合するための設定、つまりAccount Engagementから送信するメールのエンベロープFrom(送信元)のドメインを自社ドメインに変更することができます。

自社からSalesforceサポートへ申請するか、MAnaviご契約企業様であれば、MAnaviサポートから代理申請することも可能です。

申請する場合は、事前に登録するドメインを決定し、そのドメインに対するDNSレコードをSalesforceサポートで作成し、DNSサーバーへDNSレコードを登録する流れとなります。そのため、DNSサーバーの管理者へ連絡などが必要になるので、事前にその作業が連絡しておくとよいでしょう。

※有効化は自社のセキュリティポリシーに合わせて検討することを推奨いたします。

【申請時の流れ】

Salesforceサポートへの申請からDMARC有効化までの流れは以下のとおりです。

- 手元に登録したいメールアドレスのドメインを用意する

- Salesforceサポートへ申請する

件名例:DMARC 有効化をお願いします

本文例:手元に用意したメールアドレスのドメインを記載する

※それを受けてSalesforceサポートがDNSレコードを用意します - SalesforceサポートからDNSレコードの情報を受け取る

- 受け取ったDNSレコードをDNSサーバーに登録する

- SalesforceサポートへDNSサーバーにDNSレコードの登録が完了したことを連絡する

※それを受けてSalesforceサポートが return-path の修正します - Salesforceサポートからreturn-path の修正完了連絡を受け取る

- 自社環境でテストメールを配信し、送信元ドメインが申請したドメインになっていることを確認する

参考記事:Account Engagement での DMARC のサポート

ここまで、DMARCの概要とメリット、Account EngagementでDMARCのSPFのアライメントに適合する方法をお届けしました。

MAnavi ご契約企業様はSalesforceサポートへの申請をMAnaviサポートで代行することもできますので、この記事を読んでDMARCを有効化したいお客様はMAnaviサポートまでご連絡ください。

Account Engagement

本当に使えるシーン別

シナリオ10選

「Engagement Studioを使ってみたいけど、どうやってシナリオを作ればいいの?」「設定してみたけど、もっと効果的な活用方法を知りたい!」そんな方のために、Engagement Studio シナリオ10選をご紹介いたします!本当に使えるシナリオを厳選してまとめましたので、ぜひ、参考にしてみてください!

\詳細はこちらをクリック/